Server proxy: cos'è, come funziona, cache e sicurezza SSL

Server proxy: cos'è e come funziona. Scopri cache, vantaggi, tipologie e come la sicurezza SSL protegge privacy e connessioni per performance e affidabilità.

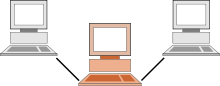

Nelle reti di computer, un server proxy è un server (computer) che i client (persone o computer) utilizzano per accedere ad altri computer. Agisce come intermediario tra il client e il server di destinazione: il client invia la richiesta al proxy, che a sua volta inoltra la richiesta al server remoto, riceve la risposta e la passa al client. Un server proxy che passa le informazioni ai propri clienti senza modificarle viene solitamente chiamato gateway o talvolta proxy tunneling.

I server proxy ottengono il loro nome perché agiscono come un proxy (una controfigura) e operano per conto del computer di un cliente. Oltre al semplice inoltro delle richieste, un proxy può filtrare contenuti, applicare regole di accesso, autenticare gli utenti, registrare le richieste e ottimizzare le prestazioni tramite meccanismi di memorizzazione temporanea (cache).

Come funziona

Il flusso tipico è il seguente:

- Il client invia una richiesta al proxy (ad esempio per scaricare una pagina web).

- Il proxy verifica se la risorsa è già presente nella sua cache. Se sì, restituisce subito la copia locale (cache hit).

- Se la risorsa non è in cache (cache miss), il proxy inoltra la richiesta al server remoto, riceve la risposta e la inoltra al client; può salvare una copia nella cache per future richieste.

Un proxy può anche modificare richieste o risposte, aggiungere o rimuovere intestazioni HTTP, autenticare gli utenti o bloccare determinati contenuti in base a regole amministrative.

Tipi di proxy

- Forward proxy: il tipo più comune; rappresenta i client verso Internet (usato da utenti/aziende per controllo e caching).

- Reverse proxy: si trova davanti a uno o più server web e riceve le richieste dall'esterno, distribuendole ai server di backend; usato per bilanciamento del carico, caching, SSL termination e protezione.

- Transparent proxy: il client non è consapevole dell'esistenza del proxy; spesso usato da ISP o reti aziendali per filtraggio e caching senza configurazione sul client.

- Proxy anonimo e proxy ad alta anonimizzazione (elite): nascondono in vari modi l'identità del client verso il server di destinazione.

- SOCKS proxy: supporta diversi protocolli di livello applicazione oltre a HTTP (ad es. FTP, SMTP); ideale per tunneling generico.

- Web proxy: interfacce HTTP(S) spesso usate tramite browser o interfacce web per navigare tramite il proxy.

Cache: come migliora le prestazioni

La cache di un proxy conserva copie di risorse richieste di frequente per rispondere più rapidamente alle richieste successive e ridurre il carico sulla rete e sui server di origine. Aspetti importanti della cache:

- Cache hit / miss: una richiesta è un "hit" se la risorsa è già in cache; altrimenti è un "miss".

- Validazione: il proxy può usare intestazioni HTTP come Cache-Control, ETag, Last-Modified per determinare se la copia in cache è ancora valida o va aggiornata.

- Time-To-Live (TTL): durata dopo la quale la cache considera una risorsa scaduta.

- Strategie: memorizzazione in memoria (più veloce) o su disco (maggiore capacità); politiche di eviction (LRU, LFU) per liberare spazio.

- Coerenza: in ambienti dinamici può essere necessario invalidare o forzare il purge della cache per servire contenuti aggiornati.

Sicurezza e SSL/TLS

Molti proxy devono gestire traffico HTTPS. Ci sono due approcci principali:

- Tunneling TLS (CONNECT): il proxy stabilisce un tunnel tra client e server remoto senza terminare la connessione crittografata; il proxy non vede il contenuto cifrato ma trasporta i dati. Questo è il comportamento più rispettoso della riservatezza, poiché il proxy non decifra il traffico.

- Intercettazione TLS (SSL/TLS inspection): il proxy termina la connessione TLS dal client (presentando un certificato che il client deve riconoscere come attendibile), ispeziona il traffico in chiaro per motivi di sicurezza (antivirus, DLP, filtraggio) e poi apre una nuova connessione TLS verso il server remoto. Questo permette un'ispezione approfondita, ma richiede che i client si fidino del certificato del proxy e introduce rischi di privacy e di sicurezza se la chiave privata del proxy viene compromessa.

Un ulteriore elemento da considerare è l'uso di intestazioni come X-Forwarded-For o lo standard Forwarded per comunicare l'indirizzo IP originale del client al server di destinazione, utile in contesti di logging e autenticazione ma che può rivelare informazioni sulla rete del client.

Vantaggi e rischi

- Vantaggi: miglioramento delle prestazioni (cache), risparmio di banda, controllo centralizzato degli accessi, possibilità di applicare policy aziendali, bilanciamento del carico, protezione della rete interna, anonimizzazione dell'IP pubblico.

- Rischi: rischio di privacy (log centralizzati), potenziale punto singolo di errore, rischio di intercettazione delle comunicazioni se il proxy decifra TLS, problemi di conformità se il proxy modifica o conserva dati sensibili, possibilità di configurazioni errate che espongono dati in cache.

Uso tipico e configurazione

I proxy sono molto usati in ambienti aziendali e scolastici per filtrare contenuti, applicare policy di navigazione e risparmiare banda. Nei servizi cloud e nelle architetture moderne, i reverse proxy e le gateway edge (CDN) sono fondamentali per migliorare scalabilità e sicurezza delle applicazioni web.

Alcuni aspetti pratici di configurazione:

- Autenticazione: username/password, autenticazione integrata (LDAP, Kerberos) o restrizioni basate su indirizzi IP.

- Regole di accesso (ACL): definizione di cosa può o non può essere raggiunto dai client.

- Logging: registrazione delle richieste per monitoraggio e audit; attenzione alla protezione dei log per la privacy.

- Porti comuni: HTTP proxy (es. 3128, 8080), SOCKS (1080); ma possono essere personalizzati.

- Software comune: esistono diverse implementazioni per usi differenti (caching, forward, reverse, bilanciamento, WAF).

Conclusioni

Un server proxy è uno strumento versatile che, se configurato correttamente, migliora le prestazioni, la sicurezza e il controllo delle comunicazioni di rete. Tuttavia richiede attenzione: la gestione delle chiavi TLS, la protezione dei log, le regole di cache e le policy di accesso devono essere curate per evitare problemi di privacy, sicurezza o perdita di dati. Prima di adottare un proxy, valutare i requisiti di riservatezza, conformità e prestazioni dell'ambiente in cui verrà utilizzato.

Vantaggi dei server proxy

Ci sono molti vantaggi nell'utilizzo di un server proxy. In primo luogo, la macchina client può scambiare dati con il server remoto senza effettuare una connessione diretta. In questo modo, il vero indirizzo internet del cliente non sarà noto al server remoto. Questo è a volte chiamato anonimo perché rende il client anonimo. Un secondo vantaggio è che quando il server proxy stesso è in grado di servire la richiesta fatta dal client, non contatterà più il server remoto. Quindi il carico sul server remoto sarà ridotto utilizzando un server proxy. Questo tipo di server proxy è chiamato caching server.

Le grandi organizzazioni (o anche i paesi) a volte utilizzano server proxy per controllare l'accesso a Internet. Una grande banca può utilizzare un server proxy che permette solo connessioni ad altri siti web rilevanti per il settore bancario. Il server proxy potrebbe tuttavia bloccare l'accesso ai siti web che offrono gratuitamente la posta elettronica o che servono materiale pornografico. Potrebbe anche bloccare l'accesso alle applicazioni di condivisione dei file. La limitazione dell'accesso a contenuti specifici su Internet è anche detta "filtraggio di Internet".

Tipi e funzioni

Un server proxy può avere una o più delle funzioni descritte di seguito:

Caching proxy server

Un server proxy caching può servire le richieste dei client, senza contattare il server remoto; al contrario, invia i dati che ha memorizzato da una richiesta precedente. Questo si chiama caching.

Il caching dei server proxy riduce il carico di lavoro del server remoto. Tuttavia, essi hanno i loro problemi, soprattutto se non sono configurati bene. Alcuni problemi sono descritti nella RFC 3143.

Procura web

Un web proxy è un server proxy che si concentra sul traffico sul World Wide Web. Può essere utilizzato per bloccare contenuti web offensivi o per controllare l'accesso dei clienti ai contenuti online. Può essere utilizzato da aziende o paesi.

I web proxy possono anche essere utilizzati per monitorare come diversi individui hanno utilizzato l'accesso a Internet.

Anonimizzazione del server proxy

Un server proxy per l'anonimizzazione rimuove le informazioni di identificazione dalle richieste dei clienti, a scopo di anonimato. Possono anche essere utilizzati per sfondare i contenuti filtrati su Internet.

Procura aperta

Un server proxy è chiamato proxy aperto se tutti possono connettersi ad esso e utilizzarlo. Di solito, i proxy aperti sono server proxy mal configurati. I proxy aperti possono essere abusati facilmente; per esempio, un utente cattivo può inviare una richiesta corrotta ad un server remoto, ma nascondersi dietro un proxy aperto, in modo che gli amministratori del server remoto non possano fermarlo. I proxy aperti possono essere utilizzati anche per lo spamming. Per questo motivo, alcuni siti web non permettono di collegarsi ai loro server web o di modificarne il contenuto attraverso proxy aperti conosciuti.

Procura forzata

Un server proxy forzato è un server proxy che gestisce tutto il traffico dal client a Internet. Il client non saprà che il proxy esiste, ma tutte le informazioni passano attraverso il server proxy. A volte sono chiamati server proxy "trasparenti", perché l'utente non sa che un server proxy si trova tra il client e il server remoto.

Proxy SMTP

Un Proxy SMTP trasparente è un server proxy SMTP che viene inserito tra un server di posta elettronica di invio e un server di posta elettronica di ricezione. Lo scopo principale del proxy SMTP è quello di filtrare lo spam in uscita. Il proxy si maschera in modo tale che il client e il server credano di parlare tra loro anche se c'è un proxy nel mezzo.

Imágenes principales

Ci sono molti software che possono essere utilizzati per l'esecuzione di un server proxy. Alcuni software possono funzionare solo come server proxy, mentre altri software possono funzionare anche come firewall o server di caching. Squid, Varnish e Microsoft Internet Security and Acceleration Server (ISA Server) sono tra i più noti software per server proxy. Alcuni software proxy utilizzano il protocollo SOCKS. Un esempio è il Java SOCKS Proxy Server.

[{

[79776-79776]}]

Un server proxy collega due computer indirettamente l'uno all'altro.

Domande e risposte

D: Che cos'è un server proxy?

R: Un server proxy è un computer che i clienti utilizzano per accedere ad altri computer. Agisce come intermediario tra il client e il server remoto, passando le informazioni avanti e indietro senza modificarle.

D: Che cos'è un gateway o un tunneling proxy?

R: Un gateway o tunneling proxy è un tipo di server proxy che passa le informazioni ai suoi clienti senza modificarle.

D: Come funziona un server proxy?

R: Quando un cliente si connette al server proxy, chiede un servizio come un file, una connessione, una pagina web o un'altra risorsa disponibile su un altro server. Il proxy si reca quindi presso l'altro server e richiede ciò che il cliente desidera per lui.

D: Cosa possono fare i proxy con le informazioni?

R: I proxy possono modificare le informazioni che forniscono ai loro clienti e, se le stesse informazioni vengono consultate più volte da clienti diversi, possono utilizzare il caching per rendere le cose più veloci. Il caching consiste nel salvare i dati consultati in precedenza per un uso futuro, in modo che se si deve accedere nuovamente agli stessi dati, non è necessario richiederli ad un altro server.

D: Dove possono essere collocati i proxy rispetto ai client e ai server?

R: I proxy possono essere collocati ovunque tra il client e il server remoto, compreso il software su uno dei due computer o su qualsiasi computer intermedio.

D: Quali misure di sicurezza vengono utilizzate da alcuni proxy?

R: Alcuni proxy possono utilizzare il Secure Sockets Layer (SSL) per proteggere le connessioni tra i client e i server remoti, in modo che nessun altro computer sia in grado di leggere o comprendere ciò che viene chiesto all'altro.

Cerca nell'enciclopedia